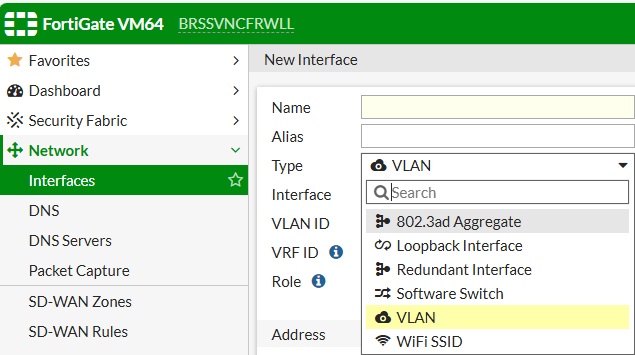

FortiGate Interface Türleri ve Kullanım Senaryoları

FortiGate firewall cihazlarında interface (arayüzler), cihazın farklı ağlarla iletişim kurmasını sağlayan fiziksel veya sanal bağlantı noktalarıdır. Bu arayüzler sayesinde LAN, WAN, DMZ ve VPN gibi farklı ağ segmentleri oluşturulabilir. FortiGate, esnek yapılandırma seçenekleri sunarak güvenlik politikaları, yönlendirme, NAT ve VLAN gibi işlemleri arayüzler üzerinden yönetir.

FortiGate Interface Türleri

FortiGate’te kullanılan başlıca interface türleri şunlardır:

A. Physical Interface (Fiziksel Arayüzler)

- FortiGate üzerinde bulunan fiziksel portlardır.

- RJ45 Ethernet, SFP/SFP+ veya fiber bağlantılar olabilir.

- Örnek:

port1,port2,wan1,wan2,dmz,lanvb. - Kullanım Alanları:

- WAN bağlantıları için (İnternet çıkışı)

- LAN bağlantıları için (Dahili ağ bağlantıları)

- DMZ bağlantıları için (Dış dünyaya açılan sunucular)

B. Aggregate Interface (Bağlı Arayüzler – LAG)

- Birden fazla fiziksel arayüzü bağlantı grubu (LACP – Link Aggregation Control Protocol) ile birleştiren arayüzdür.

- Avantajları:

- Bant genişliği artırma (Traffic Load Balancing)

- Bağlantı yedekliliği (Failover)

- Örnek:

aggregate1 - Örnek Kullanım:

port1veport2bağlantısını LACP (802.3ad) ile birleştirme:

config system interface

edit "agg1"

set vdom "root"

set type aggregate

set member "port1" "port2"

set lacp-mode active

next

endC. Loopback Interface (Sanallaştırılmış Arayüz)

- Fiziksel bağlantıya sahip olmayan, sadece sanal bir IP atanan arayüzdür.

- Routing (Yönlendirme), VPN, OSPF, BGP gibi protokollerde kullanılır.

- Örnek:

loopback1 - Örnek Kullanım:

config system interface

edit "loopback1"

set ip 10.10.10.1 255.255.255.255

next

endD. Software Switch (Yazılım Temelli Switch)

- Birden fazla fiziksel arayüzü tek bir mantıksal switch gibi birleştirir.

- Örnek:

lan - Kullanım Alanı:

- Aynı ağa bağlı cihazların birbirleriyle iletişim kurmasını sağlar.

- Örnek Konfigürasyon:

config system switch-interface

edit "lan"

set member "port3" "port4" "port5"

next

endE. Redundant Interface (Yedekli Arayüz)

- İnternet yedekliliği: Eğer

wan1kesilirse, trafikwan2üzerinden devam eder. - LAN yedekliliği: Eğer

port1çalışmazsa, trafikport2üzerinden devam eder. - Kritik servisler için kesintisiz bağlantı: Örneğin, veri merkezi bağlantısı.

- Örnek Konfigürasyon:

config system interface

edit "redundant1"

set vdom "root"

set type redundant

set member "port1" "port2"

set ip 192.168.1.1 255.255.255.0

set allowaccess ping https ssh

next

endF. VLAN Interface (Sanal LAN Arayüzü)

- IEEE 802.1Q VLAN standardına uygun olarak oluşturulan sanal arayüzlerdir.

- Fiziksel bir porta bağlı ancak mantıksal olarak ayrılmış ağ segmentleri yaratır.

- VLAN ID ile belirlenir.

- Örnek:

vlan10,vlan20,vlan30 - Kullanım Alanları:

- Şirket içi farklı departmanların izole edilmesi

- Farklı güvenlik seviyelerine sahip ağların yönetimi

- Örnek Konfigürasyon:

config system interface

edit "VLAN10"

set vdom "root"

set interface "port3"

set vlanid 10

set ip 192.168.10.1 255.255.255.0

set allowaccess ping https ssh

next

endG. WiFi SSID (Kablosuz Ağ)

- Kurumsal ve misafir ağı ayırma: Örneğin,

Company-WiFiveGuest-WiFi - Farklı VLAN yapılandırmaları:

SSID1 → VLAN10 (Personel),SSID2 → VLAN20 (Misafir) - Güvenlik politikaları: WPA2/3 şifreleme, Captive Portal kullanımı

- Örnek Misafir Konfigürasyonu:

config wireless-controller vap

edit "Guest-WiFi"

set ssid "Guest-WiFi"

set broadcast-sid enable

set security open

set vlanid 20

next

endSonuç

FortiGate üzerindeki interface’ler, ağ segmentasyonu, güvenlik politikaları, trafik yönlendirme, yedeklilik ve VPN gibi birçok kritik işlevi yerine getirmek için kullanılır. Fiziksel ve sanal arayüzler kullanılarak LAN, WAN, DMZ, VLAN ve VPN gibi ağ yapıları oluşturulabilir.

Hangi interface’in hangi amaç için kullanılacağını belirlemek, ağ güvenliği ve performansı açısından kritik bir öneme sahiptir.

Kaynak:

https://docs.fortinet.com/document/fortigate/7.6.2/administration-guide/154471/interfaces

Share this content:

Yorum gönder