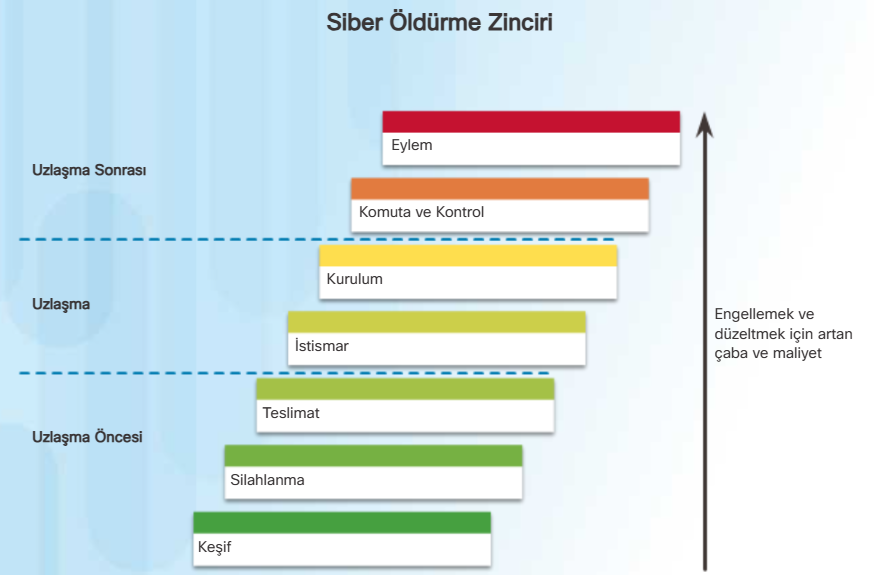

Siber Güvenlikte Ölüm Zinciri (Cyber Kill Chain) Nedir ?

Siber güvenlikte Ölüm Zinciri (Cyber Kill Chain), saldırganların bir siber saldırıyı gerçekleştirmek için izlediği aşamaları tanımlayan bir modeldir.Lockheed Martin tarafından geliştirilen “Cyber Kill Chain Framework” olarak da bilinir. Temel amacı, bir saldırının aşamalarını anlayarak tehditleri daha erken tespit etmek ve etkisiz hale getirmektir.

Siber Öldürme Zinciri aşağıdaki aşamalardan oluşmaktadır:

1. Aşama: Keşif(Reconnaissance) – Saldırganın hedef sistem hakkında bilgi topladığı aşamadır.

Hedeflenen organizasyonun ağ yapısı, çalışan bilgileri, IP adresleri, zafiyetleri gibi veriler toplanır.

Olası Yöntemler:

- Açık Kaynak İstihbaratı (OSINT) kullanımı

- Whois sorguları, DNS taramaları

- Sosyal mühendislik, phishing e-postaları

- Shodan, Maltego gibi araçlarla hedef tarama

2. Aşama: Silahlanma(Weaponization) – Saldırganlar keşif aşamasında topladıkları bilgilere göre bir saldırı aracı hazırlarlar.

Kötü amaçlı yazılım (malware), özel hazırlanmış phishing e-postaları, zararlı makrolar içeren belgeler hazırlanır.

Örnekler:

- Word veya PDF dosyalarına gömülü zararlı makrolar

- Exploit kitleri (EternalBlue gibi)

- Siber saldırılarda kullanılacak botnet oluşturma

3. Aşama: Teslimat(Delivery) – Zararlı yazılımın veya saldırının hedef sisteme ulaştırılması.

E-posta, kötü niyetli bağlantılar, USB cihazları, drive-by-download yöntemleri kullanılabilir.

Örnekler:

- Kimlik avı (phishing) saldırıları

- Sosyal mühendislik saldırıları

- Watering hole saldırıları (sık ziyaret edilen sitelere zararlı kod ekleme)

- Tedarik zinciri saldırıları

4. Aşama: Sömürme(Exploitation) – Saldırgan, hedef sisteme erişim sağlamak için zafiyetleri kullanır.

Örnekler:

- Zero-day açıklarının kullanımı

- Açık portlardan sisteme sızma

- Zayıf parolalar ile brute force saldırıları

5. Aşama : Kurulum(Installation) – Hedefe kötü amaçlı yazılım ve arka kapılar yüklenerek kalıcı hale gelinir.

Rootkitler, backdoorlar veya keyloggerlar gibi araçlar sistemde çalıştırılır.

Örnekler:

- RAT (Remote Access Trojan) yükleme

- Fileless malware (dosyasız zararlı yazılım) kullanımı

- Registry manipülasyonu

6.Aşama. Komuta ve Kontrol(Command & Control – C2) – Saldırganın ele geçirilen sistemle iletişim kurduğu aşamadır.

Hedefin uzaktan kontrolü bir komut ve kontrol kanalı veya sunucu aracılığıyla elde edilir.

Örnekler:

- Zararlı yazılımın saldırganın kontrol ettiği bir sunucuya bağlanması

- DNS Tunneling veya HTTP tabanlı veri sızdırma

- Meşru hizmetler üzerinden gizli iletişim (Slack, Telegram, Dropbox vb.)

7.Aşama. Hedeflere Ulaşma (Actions on Objectives) – Saldırganın nihai amacına ulaştığı aşamadır.

Saldırgan bilgi hırsızlığı gibi kötü amaçlı eylemler gerçekleştirir veya Kill Chain aşamalarında tekrar çalışarak ağdaki diğer cihazlara ek saldırılar gerçekleştirir.

Amaçlar:

- Veri çalma (exfiltration)

- Fidye yazılımı (ransomware) ile dosyaları şifreleme

- Sistemleri sabote etme veya hizmetleri çökertme

Öldürme Zincirine karşı savunmak için, Öldürme Zinciri aşamalarında ağ güvenlik savunmaları tasarlanır. Siber Öldürme Zincirine dayanan bir şirketin güvenlik savunmaları hakkında bazı sorular şunlardır:

• Öldürme Zincirinin her aşamasındaki saldırı göstergeleri nelerdir?

• Her aşamada saldırı göstergelerini tespit etmek için hangi güvenlik araçlarına ihtiyaç vardır?

Cyber Kill Chain’in Her Aşamasındaki Saldırı Göstergeleri ve Savunma Yöntemleri

Cyber Kill Chain modeli, bir siber saldırının aşamalarını tanımlar ve her aşamada bazı saldırı göstergeleri (IOA – Indicators of Attack ve IOC – Indicators of Compromise) ortaya çıkar. Bu göstergeler, saldırıyı erken aşamalarda tespit etmek ve önlemek için güvenlik ekipleri tarafından kullanılır.

1 – Keşif (Reconnaissance)

Amaç: Saldırganın hedef sistem hakkında bilgi toplaması.

📌 Saldırı Göstergeleri (IOA & IOC)

🔹 Ağ trafiğinde anormal dış IP adreslerinden gelen sorgular (örneğin, Shodan veya Nmap taramaları)

🔹 Whois, DNS veya IP sorgularına yönelik artan talepler

🔹 Web sitenizin bilinmeyen IP adresleri tarafından yoğun taranması (Web Scraping)

🔹 LinkedIn, GitHub, sosyal medya platformları üzerinden çalışanlar hakkında bilgi toplanması

🔹 E-posta ile kimlik avı girişimleri veya bilgi toplamak için sosyal mühendislik saldırıları

🛡️ Savunma Stratejileri:

✔️ Web tarama ve bot koruma sistemleri (WAF, CAPTCHA) kullanın.

✔️ Açık kaynak istihbaratınızı (OSINT) düzenli olarak analiz edin.

✔️ Çalışanları sosyal mühendislik saldırılarına karşı eğitin.

2 – Silahlandırma (Weaponization)

Amaç: Saldırganın zararlı yazılım (malware), exploit veya saldırı aracını hazırlaması.

📌 Saldırı Göstergeleri

🔹 Bilinen güvenlik açıklarına karşı hazırlanmış özel exploit kodları

🔹 Zararlı makro içeren Word/PDF dosyalarının oluşturulması

🔹 Sahte güvenilir yazılım veya araçlar üzerinden zararlı yüklerin hazırlanması

🔹 Spear-phishing için sahte e-posta başlıklarının oluşturulması

🛡️ Savunma Stratejileri:

✔️ Tehdit istihbaratı sağlayıcılarından gelen zararlı yazılım raporlarını izleyin.

✔️ Dosya bütünlük denetimleri yaparak zararlı dosya imzalarını tespit edin.

✔️ E-posta güvenlik politikaları (DMARC, SPF, DKIM) kullanın.

3 – Teslimat (Delivery)

Amaç: Saldırganın zararlı yazılımı, phishing e-postasını veya sahte linki hedef sisteme ulaştırması.

📌 Saldırı Göstergeleri

🔹 Kimlik avı (phishing) e-postaları veya kötü amaçlı ekler

🔹 Kötü niyetli web sitelerine yönlendiren sahte linkler

🔹 Drive-by-download saldırıları (kullanıcının farkında olmadan zararlı yazılım indirmesi)

🔹 USB, harici disk veya diğer taşınabilir cihazlarla yapılan saldırılar

🔹 Kullanıcıların güvenilir olmayan web sitelerinden sahte yazılımlar indirmesi

🛡️ Savunma Stratejileri:

✔️ E-posta güvenlik filtreleri kullanın (Spam, Phishing koruması).

✔️ Kullanıcıları bilinmeyen bağlantılara ve eklere tıklamamaları konusunda eğitin.

✔️ Web sitelerindeki kötü amaçlı içeriklerin tespit edilmesi için URL filtreleme uygulayın.

4 – Sömürme (Exploitation)

Amaç: Saldırganın hedef sistemde güvenlik açığı kullanarak erişim kazanması.

📌 Saldırı Göstergeleri

🔹 Bilinen zafiyetlerin hedef alındığı anormal ağ trafiği (örneğin EternalBlue saldırıları)

🔹 Sistemde beklenmeyen komut çalıştırma girişimleri (örneğin, PowerShell veya CMD çalıştırma)

🔹 Zero-day açıklarından faydalanan exploit kitleri

🔹 Güvenlik duvarı veya IDS/IPS sistemlerinden gelen uyarılar

🔹 Exploit kodlarının hedef sistemde çalıştırılması (örneğin, CVE-2021-40444 gibi)

🛡️ Savunma Stratejileri:

✔️ Tüm sistemlerin ve yazılımların güncel olduğundan emin olun.

✔️ Güvenlik açıkları için IDS/IPS sistemlerini yapılandırın.

✔️ Zafiyet taramaları yaparak kritik güvenlik açıklarını belirleyin.

5 – Kurulum (Installation)

Amaç: Saldırganın zararlı yazılımı sistemde çalıştırarak kalıcı hale getirmesi.

📌 Saldırı Göstergeleri

🔹 Kötü amaçlı yazılımın (trojan, rootkit, backdoor) sistemde çalıştırılması

🔹 Sistem kayıt defterine (Registry) eklenen bilinmeyen yeni anahtarlar

🔹 Anormal yeni servislerin oluşturulması (örneğin, Powershell üzerinden çalışan servisler)

🔹 Sistem dosyalarının beklenmedik şekilde değiştirilmesi

🔹 İşletim sisteminde olağan dışı dosya değişiklikleri

🛡️ Savunma Stratejileri:

✔️ Anti-malware ve EDR (Endpoint Detection & Response) çözümleri kullanın.

✔️ Sistem kayıt defterindeki anormal değişiklikleri izleyin.

✔️ İşletim sisteminde yalnızca imzalı uygulamaların çalışmasına izin verin.

6 – Komuta ve Kontrol (C2 – Command & Control)

Amaç: Saldırganın ele geçirilen sistem ile uzaktan iletişim kurması.

📌 Saldırı Göstergeleri

🔹 Şüpheli IP adresleri veya alan adlarına sürekli bağlantı (örn: Tor, C2 sunucuları)

🔹 DNS Tunneling ve HTTP/S tabanlı gizli veri transferleri

🔹 Sistem tarafından beklenmedik uzak sunucu çağrıları (örneğin, PowerShell veya WMI kullanımı)

🔹 Yeni kullanıcı hesaplarının oluşturulması veya mevcut hesaplara yetki artışı yapılması

🛡️ Savunma Stratejileri:

✔️ Anormal ağ trafiğini izleyin ve bilinmeyen IP’leri kara listeye alın.

✔️ Çıkış trafiğini sınırlandırarak sadece güvenilir bağlantılara izin verin.

✔️ İç ağda DNS filtreleme ve proxy sunucular ile denetim sağlayın.

7 – Hedeflere Ulaşma (Actions on Objectives)

Amaç: Saldırganın nihai hedefini gerçekleştirmesi (veri hırsızlığı, sistem çökertme, fidye yazılımı vb.).

📌 Saldırı Göstergeleri

🔹 Büyük miktarda verinin belirli bir IP’ye gönderilmesi (veri sızdırma – exfiltration)

🔹 Sistemden beklenmeyen yüksek CPU/disk kullanımı (şifreleme veya veri transferi)

🔹 Yetkisiz kullanıcıların hassas verilere erişimi

🔹 Ağda anormal dosya şifreleme işlemleri (ransomware saldırısı)

🛡️ Savunma Stratejileri:

✔️ Veri kaybını önlemek için DLP (Data Loss Prevention) çözümleri kullanın.

✔️ Düzenli yedekleme yapın ve yedeklerin şifreli/salt okunur olmasını sağlayın.

✔️ Kullanıcı erişim denetimleri ve yetkilendirmeleri sıkılaştırın.

Cyber Kill Chain’e Alternatif Modeller

Cyber Kill Chain modeli kritik bir siber savunma aracıdır, ancak MITRE ATT&CK gibi alternatif modeller de daha detaylı saldırı analizleri sağlar. MITRE ATT&CK, saldırganların TTP’lerini (Tactics, Techniques, and Procedures) daha ayrıntılı şekilde inceler.

Sonuç

Siber savunmada Cyber Kill Chain, saldırıları erken aşamalarda tespit edip engellemek için kullanılır. Keşiften veri hırsızlığına kadar geçen süreci anlamak, güvenlik stratejilerinizi geliştirmenize yardımcı olur. Bu modeli kullanarak tehditleri daha etkin şekilde önleyebilir, saldırıları erken aşamada durdurabilirsiniz.

Share this content:

Yorum gönder